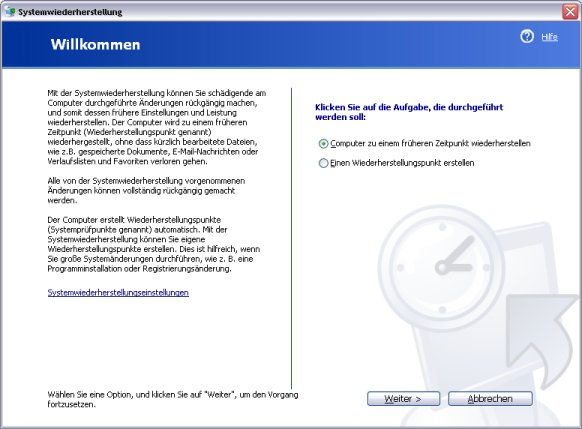

![]() Harlan Carvey berichtet über eine Möglichkeit, die System Restore Points zu analysieren. Die meisten Anwender von Microsoft Windows XP kennen die System Restore Points (Systemwiederherstellungspunkte oder auch SRP) bereits. Mit Hilfe dieser Funktion kann man vor einer Installation von neuer Software oder nach dem Neuaufsetzen eines Windows XP-Systems eine Art Snapshot erstellen. In der Standardinstallation wird regelmäßig zusätzlich ein sog. Checkpoint gesetzt. Installations- oder Deinstallationsroutinen von Anwendungssoftware initieren ebenfalls häufig einen SRP. Die Intention dahinter ist, dass der Anwender ohne Neuinstallation des Betriebssystems zu einem früheren stabileren Systemstand zurückkehren kann.

Harlan Carvey berichtet über eine Möglichkeit, die System Restore Points zu analysieren. Die meisten Anwender von Microsoft Windows XP kennen die System Restore Points (Systemwiederherstellungspunkte oder auch SRP) bereits. Mit Hilfe dieser Funktion kann man vor einer Installation von neuer Software oder nach dem Neuaufsetzen eines Windows XP-Systems eine Art Snapshot erstellen. In der Standardinstallation wird regelmäßig zusätzlich ein sog. Checkpoint gesetzt. Installations- oder Deinstallationsroutinen von Anwendungssoftware initieren ebenfalls häufig einen SRP. Die Intention dahinter ist, dass der Anwender ohne Neuinstallation des Betriebssystems zu einem früheren stabileren Systemstand zurückkehren kann.

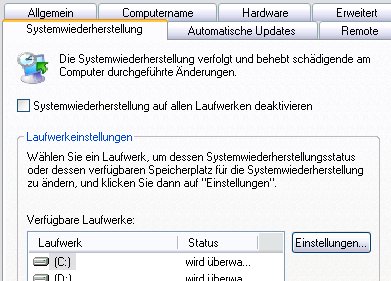

Der System Restore Point wird durch das Betriebssystem in einem Verzeichnis mit Dateien, Logdatei und Registry Hives abgespeichert (z.B.

in C:\System Volume Information\_restore{62E32390-E2ED-48A3-8C95-A6AE7C615E94}>) und der manuelle Zugriff im laufenden Betrieb ist für den Anwender nicht möglich. Die Hauptlogdatei des System Restore Points ist rp.log. Darin finden sich Hinweise weshalb der System Restore Point erstellt wurde und zu welchem Zeitpunkt.

| 0 | 4 bytes | Unknown – seems to be 0x64 for a system checkpoint, 0x66 for a software installation |

| 4 | 4 bytes | Type – 0x00000000 = Application Installation – 0x00000001 = Application Uninstallation – 0x00000007 = System Checkpoint |

| 8 | 4 bytes | Unknown – seems to be 0x00000000 for a software install |

| 12 | 4 bytes | Unknown – seems to be 0x00000000 for a software install |

| 16 | 512 bytes | Name of SRP – unicode, null-terminated (padded to 512 bytes with what appears to be memory slack) |

| 528 | 8 bytes | Creation time of SRP (windows date/time record) |

Quelle: http://www.ediscovery.co.nz/wip/srp.html

Welche Relevanz hat das ganz nun für die Digitale Forensik? Können die Daten der SRP und besonders die Logfiles ausgewertet werden, kann sich ein Ermittler auf die Zeitreise begeben und analysieren, wann ein SRP erstellt wurde. Da ein SRP sehr häufig vor der Installation von Software automatisch erstellt wird und dies dann auch im Log landet, ist erkennbar, welche Sofware zu welchem Zeitpunkt (de-)installiert wurde. Die beim SRP gesicherten Dateien und Registry-Hives geben evtl. auch Auskunft, was zu diesem Zeitpunkt auf dem System los war. Da auch die damals aktive SAM im SRP enthalten ist, lassen sich z.B. auch Aussagen machen, welche User lokal installiert waren und welche Passwortgüte diese hatten. Sehr spannend.

Wie kommt man denn nun an den SRP heran? Bei einem laufenden System sollte man AUTHORITY/SYSTEM sein. Dies kann man recht flink mit dem Sysinternals Microsoft-Werkzeug psexec erreichen.

alex@nightflight /cygdrive/c/programme/misc/pstools$ ./psexec -s cmd

PsExec v1.55 – Execute processes remotely

Copyright (C) 2001-2004 Mark Russinovich

Sysinternals – www.sysinternals.com

Microsoft Windows XP [Version 5.1.2600]

(C) Copyright 1985-2001 Microsoft Corp.

C:\WINDOWS\system32>cd \Sys*

C:\System Volume Information>cd _restor*

C:\System Volume Information\_restore{62E32390-E2ED-48A3-8C95-A6AE7C615E94}>dir

Volume in Laufwerk C: hat keine Bezeichnung.

Volumeseriennummer: D48-7B45 Verzeichnis von C:\System Volume Information\_restore{62E32390-E2ED-48A3-8C95-A6AE7C615E94}

16.10.2006 07:51 408 drivetable.txt

02.05.2006 02:12 2.763 fifo.log

17.07.2006 12:14 <DIR> RP152

16.10.2006 07:50 <DIR> RP177

16.10.2006 07:50 24 _driver.cfg

25.06.2006 21:49 24.616 _filelst.cfg

4 Datei(en) 27.811 Bytes

2 Verzeichnis(se), 3.697.197.056 Bytes frei

Die Liste zeigt sehr gut, welche SRP auf dem System existieren. In diesem Beispiel sind zwei SRP vorhanden. Der Inhalt von RP152 sieht dann so aus:

C:\System Volume Information\_restore{62E32390-E2ED-48A3-8C95-A6AE7C615E94}\RP15

2>dir

Volume in Laufwerk C: hat keine Bezeichnung.

Volumeseriennummer: D48-7B45 Verzeichnis von C:\System Volume Information\_restore{62E32390-E2ED-48A3-8C95-A6AE7C615E94}\RP152

17.07.2006 12:14 <DIR> .

17.07.2006 12:14 <DIR> ..

17.07.2006 12:14 408 drivetable.txt

17.07.2006 12:14 8 RestorePointSize

16.07.2006 17:12 536 rp.log

16.07.2006 17:12 <DIR> snapshot

3 Datei(en) 952 Bytes

3 Verzeichnis(se), 3.697.065.984 Bytes frei

Rp.log enthält Zeitpunkt und Grund der SRP-Erstellung und drivetable.txt enthält die während der SRP-Erstellung vorhandene lokale Laufwerkskonfiguration. Im Verzeichnis snapshot liegen dann alle „gesicherten“ Dateien und Registry-Hives:

C:\System Volume Information\_restore{62E32390-E2ED-48A3-8C95-A6AE7C615E94}\RP152>dir snapshot Volume in Laufwerk C: hat keine Bezeichnung. Volumeseriennummer: D48-7B45 Verzeichnis von C:\System Volume Information\_restore{62E32390-E2ED-48A3-8C95-A6AE7C615E94}\RP152\snapshot

16.07.2006 17:12 <DIR> .

16.07.2006 17:12 <DIR> ..

28.06.2005 10:18 23.776 ComDb.Dat

16.07.2006 17:12 38 domain.txt

16.07.2006 17:12 <DIR> Repository

16.07.2006 17:12 32.768 _REGISTRY_MACHINE_SAM

16.07.2006 17:12 65.536 _REGISTRY_MACHINE_SECURITY

16.07.2006 17:12 29.302.784 _REGISTRY_MACHINE_SOFTWARE

16.07.2006 17:12 8.220.672 _REGISTRY_MACHINE_SYSTEM

16.07.2006 17:12 458.752 _REGISTRY_USER_.DEFAULT

08.09.2004 17:10 262.144 _REGISTRY_USER_NTUSER_S-1-5-18

16.07.2006 17:12 413.696 _REGISTRY_USER_NTUSER_S-1-5-19

16.07.2006 17:12 413.696 _REGISTRY_USER_NTUSER_S-1-5-20

16.07.2006 17:12 4.677.632 _REGISTRY_USER_NTUSER_S-1-5-21-752361997-20

4328503-1359341300-104021.11.2005 13:14 262.144 _REGISTRY_USER_NTUSER_S-1-5-21-752361997-204328503-1359341300-271316.07.2006 17:12 8.192 _REGISTRY_USER_USRCLASS_S-1-5-19

16.07.2006 17:12 8.192 _REGISTRY_USER_USRCLASS_S-1-5-20

16.07.2006 17:12 57.344 _REGISTRY_USER_USRCLASS_S-1-5-21-752361997-

034333503-1330272300-1040

15 Datei(en) 44.207.366 Bytes

3 Verzeichnis(se), 3.697.106.944 Bytes frei

Faszinierend!

Das Windows-Werkzeug srdiag.exe bietet ebenfalls die Möglichkeit, SRP Informationen in einer TXT-Datei zu sammeln oder das gesamte SRP-Verzeichnis in ein CAB-File zu transferieren.

Das ganze geht natürlich auch mit EnCase , ProDiscover, FTK und X-Ways Forensics . Die Registry-Hives lassen sich dann ganz normal mit den in den Werkzeugen integrierten Offline Registry Viewern bearbeiten.

Weitere Informationen zum SRP finden sich in der FAQ auf MSDN oder im einführender Artikel im Microsoft Technet. Eine weitere gute Quelle zu SRP ist http://www.kellys-korner-xp.com/xp_restore.htm

je suis francaise j’ai le virus registry user ntuser s 1 5 18, je n’arrive pas a l’enlevé si vous pouvgais m’aider merci

Neue URL für Tool

psexec:

http://technet.microsoft.com/en-us/sysinternals/bb897553.aspx