Unternehmensnetzwerke fit zu machen, um Cyber-Attacken zu trotzen. Dem immer mehr im Fokus der Öffentlichkeit stehenden Datenschutz gerecht zu werden. Vertriebsstrukturen so organisieren, dass Kartellabsprachen unmöglich werden. Eigentlich schon genug aktuelle Herausforderungen für Unternehmen. Weiterlesen…

Unternehmensnetzwerke fit zu machen, um Cyber-Attacken zu trotzen. Dem immer mehr im Fokus der Öffentlichkeit stehenden Datenschutz gerecht zu werden. Vertriebsstrukturen so organisieren, dass Kartellabsprachen unmöglich werden. Eigentlich schon genug aktuelle Herausforderungen für Unternehmen. Weiterlesen…

Das blogge ich woanders 2014

Auch wenn ich hier im letzten Jahr 2014 nicht so viel geschrieben habe, gab es einige Blogbeiträge von mir zu lesen. Anbei ein Überblick, was ich so woanders zu Cybercrime, Data Leakage und Wirtschaftskriminalität geschrieben habe. Weiterlesen…

Der Vorwurf, der keiner ist

Nachdem ich in letzter Zeit eher populärwissenschaftliche Beiträge zum ARD-Tatort geleistet habe, nun ein privater Kommentar zum jüngsten Spywareangriff auf das Bundeskanzleramt und die informierten Kommentare der Qualitätspresse dazu. Weiterlesen…

Nachdem ich in letzter Zeit eher populärwissenschaftliche Beiträge zum ARD-Tatort geleistet habe, nun ein privater Kommentar zum jüngsten Spywareangriff auf das Bundeskanzleramt und die informierten Kommentare der Qualitätspresse dazu. Weiterlesen…

Soll der Staat Zero-Day-Exploits kaufen?

Vor kurzem tauchte die Meldung auf, dass eine nachgeordnete Behörde des Bundesministerium des Inneren Zero-Day-Exploits kaufen möchte, um die IT-Sicherheit des Landes zu erhöhen. Da damit ja wohl nicht aufkaufen und zur Sicherheit der Bürger komplett vom Markt nehmen gemeint war, Weiterlesen…

Vor kurzem tauchte die Meldung auf, dass eine nachgeordnete Behörde des Bundesministerium des Inneren Zero-Day-Exploits kaufen möchte, um die IT-Sicherheit des Landes zu erhöhen. Da damit ja wohl nicht aufkaufen und zur Sicherheit der Bürger komplett vom Markt nehmen gemeint war, Weiterlesen…

EZB-Studie zu Kreditkartenbetrug

Wie Kriminelle Zahlungsdaten abgreifen und verwenden: Das Bestellen von Waren über das Internet ist für viele von uns mittlerweile ein alltäglicher Vorgang. So werden verschiedenste Güter wie Bücher, Schuhe bis hin zur kompletten Wohnungseinrichtung über das Web geordert. Meist funktioniert dies schnell und komplikationslos. Gefahren lauern allerdings dort, wo die Ware auch gleich online bezahlt wird, denn hierfür müssen Zahlungsdaten preisgegeben werden. Weiterlesen…

Wie Kriminelle Zahlungsdaten abgreifen und verwenden: Das Bestellen von Waren über das Internet ist für viele von uns mittlerweile ein alltäglicher Vorgang. So werden verschiedenste Güter wie Bücher, Schuhe bis hin zur kompletten Wohnungseinrichtung über das Web geordert. Meist funktioniert dies schnell und komplikationslos. Gefahren lauern allerdings dort, wo die Ware auch gleich online bezahlt wird, denn hierfür müssen Zahlungsdaten preisgegeben werden. Weiterlesen…

IT-Sicherheitsgesetz – was ist nun neu? Hier der Diff.

Ich habe an verschiedenen Stellen ja bereits meine Einschätzung zum IT-Sicherheitsgesetz geschrieben. Wir haben auch für den BdI eine Studie dazu veröffentlicht und wesentliche Kritikpunkte dazu zusammengefasst. Nun Weiterlesen…

Ich habe an verschiedenen Stellen ja bereits meine Einschätzung zum IT-Sicherheitsgesetz geschrieben. Wir haben auch für den BdI eine Studie dazu veröffentlicht und wesentliche Kritikpunkte dazu zusammengefasst. Nun Weiterlesen…

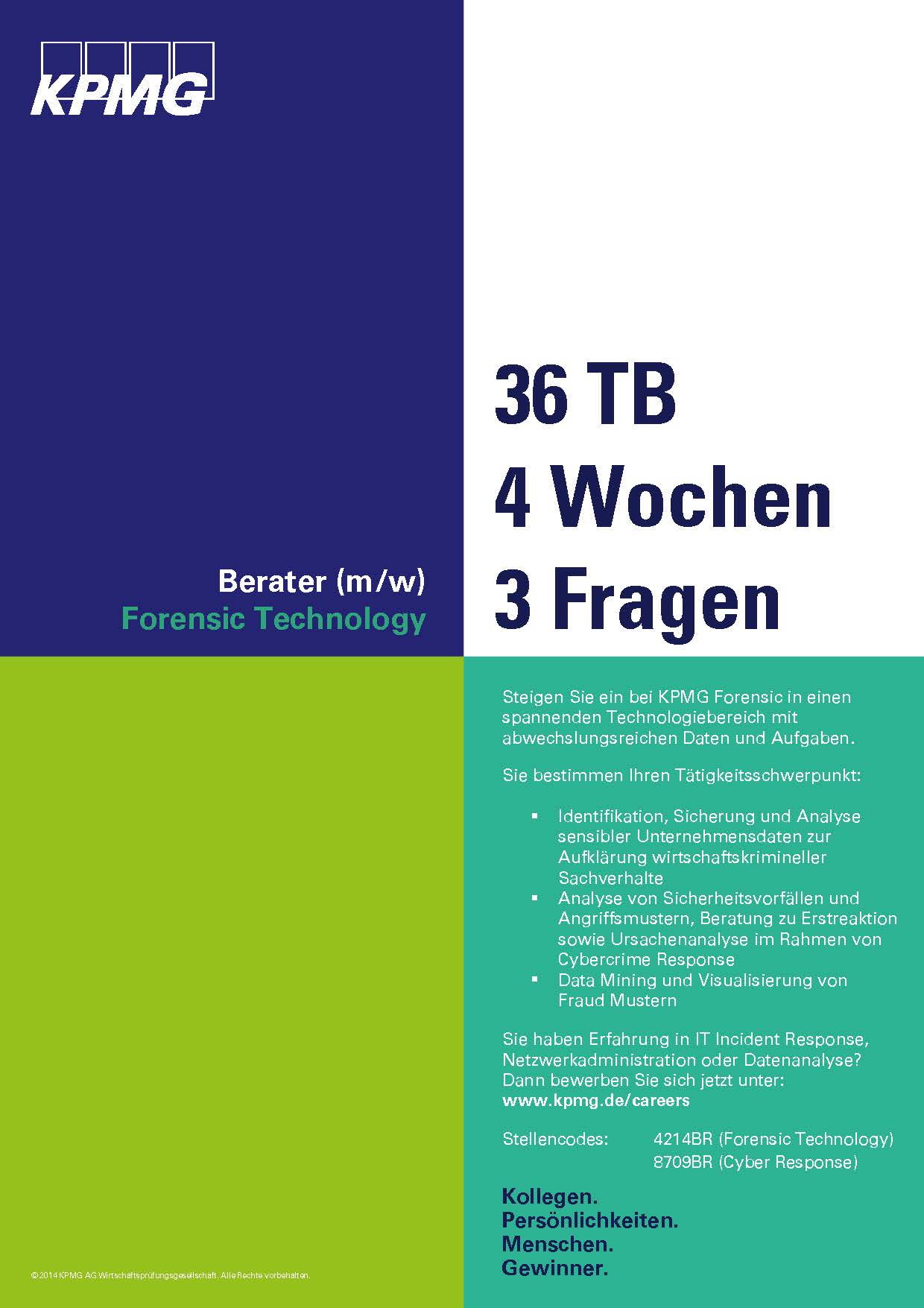

Careers in Forensics! Check out our new ads!

Dies unsere neuen Anzeigen für Forensic Investigation und IT-Forensic. Ich finde sie sehr gelungen. Bewerbung über kpmg.de/careers

EuGH: Vorratsdatenspeicherung rechtswidrig

Der EuGH hat heute entschieden, dass die Vorratsdatenspeicherung (VDS) rechtswidrig ist. Sie stellt nach Ansicht des Gerichtes einen „schweren Eingriff in Schutz personenbezogener Daten.“ dar. Weiterlesen…

Der EuGH hat heute entschieden, dass die Vorratsdatenspeicherung (VDS) rechtswidrig ist. Sie stellt nach Ansicht des Gerichtes einen „schweren Eingriff in Schutz personenbezogener Daten.“ dar. Weiterlesen…

„Computer-Forensik“ in der 6. Auflage erschienen

Fast genau 10 Jahre nach dem Erscheinen der ersten Auflage halte ich nun eines der ersten Exemplare der 6. aktualisierten und erweiterten Auflage von „Computer-Forensik. Computerstraftaten erkennen, ermitteln, aufklären.“ in den Händen. Weiterlesen…

Fast genau 10 Jahre nach dem Erscheinen der ersten Auflage halte ich nun eines der ersten Exemplare der 6. aktualisierten und erweiterten Auflage von „Computer-Forensik. Computerstraftaten erkennen, ermitteln, aufklären.“ in den Händen. Weiterlesen…

Über Cyber-Sicherheitsgesetze und Cyber-Meldepflichten

Die aktuellen unterschiedlichen Bemühungen zu Cyber-Sicherheit und Meldepflichten von Cyber-Angriffen habe ich in einem Blogartikel zusammengefasst, Weiterlesen…

Die aktuellen unterschiedlichen Bemühungen zu Cyber-Sicherheit und Meldepflichten von Cyber-Angriffen habe ich in einem Blogartikel zusammengefasst, Weiterlesen…